Authentification SAML (Administration)

| Ligne 32 : | Ligne 32 : | ||

Le nom des attributs doit correspondre à celui paramétré dans l'annuaire Sage 1000 | Le nom des attributs doit correspondre à celui paramétré dans l'annuaire Sage 1000 | ||

| − | ====Exemple avec Okta==== | + | =====Exemple avec Okta===== |

[[image:okta1.PNG]] | [[image:okta1.PNG]] | ||

| − | ====Exemple avec Azure AD==== | + | =====Exemple avec Azure AD===== |

| Ligne 48 : | Ligne 48 : | ||

* Le paramétrage des attributs. | * Le paramétrage des attributs. | ||

| − | ====Exemple avec Okta==== | + | =====Exemple avec Okta===== |

Okta fournit les éléments nécessaires dans une page | Okta fournit les éléments nécessaires dans une page | ||

| Ligne 57 : | Ligne 57 : | ||

| + | Récapitulatif | ||

| + | [[image:okta4.png]] | ||

| + | |||

| + | |||

| + | =====Exemple avec Azure AD===== | ||

| + | |||

| + | |||

| + | ====Paramétrer le logo==== | ||

La fenêtre de connexion affiche les annuaires SAMLv2 actifs | La fenêtre de connexion affiche les annuaires SAMLv2 actifs | ||

| − | ==== | + | ====Paramétrer le mode de création des utilisateurs==== |

| + | |||

| + | *Création automatique des utilisateurs | ||

| + | |||

| + | Il faut cocher la case "auto create users". | ||

| + | |||

| + | Ce choix implique le paramétrage de l'attribut "member of". | ||

| + | |||

| + | |||

| + | Il faut créer le groupe et le lier à l'annuaire et renseigner l'identifiant annuaire. | ||

| + | L'identifiant annuaire correspond à l'identifiant du groupe dans l'Identiy Provider. | ||

| + | |||

| + | Lorsque l'utilisateur se connecte, si il appartient au groupe, il est automatiquement créé et associé au groupe dans Sage 1000. | ||

| + | |||

*Autorisation préalable | *Autorisation préalable | ||

| Ligne 68 : | Ligne 89 : | ||

Il est possible d'autoriser préalablement les utilisateurs. | Il est possible d'autoriser préalablement les utilisateurs. | ||

Il faut créer l'utilisateur le lier à l'annuaire et renseigner l'identifiant annuaire. | Il faut créer l'utilisateur le lier à l'annuaire et renseigner l'identifiant annuaire. | ||

| − | L'identifiant annuaire correspond | + | L'identifiant annuaire correspond à l'identifiant de l'utilisateur dans l'Identiy Provider. |

| − | + | =====Exemple avec Okta===== | |

| + | =====Exemple avec Azure AD===== | ||

| − | |||

| − | |||

*Autorisation à la demande | *Autorisation à la demande | ||

| Ligne 93 : | Ligne 113 : | ||

Une fois la demande acceptée un message est envoyé au demandeur. | Une fois la demande acceptée un message est envoyé au demandeur. | ||

| − | + | ||

[[Category:Administration]] | [[Category:Administration]] | ||

[[Category:Annuaires]] | [[Category:Annuaires]] | ||

Version du 26 octobre 2017 à 16:02

Sommaire |

Les annuaires SAML v2 sont des annuaires de gestion d'identités implémentant le protocole d'authentification SAML v2

De nombreux fournisseurs de service implémentent SAML v2.

Les bénéfices de l'utilisation d'un annuaire SAML v2 sont les suivants :

- Vous n'avez plus besoin de gérer les identités des utilisateurs.

- Vos utilisateurs se connectent avec les identifiants du fournisseur de l'annuaire.

- Vos utilisateurs sont automatiquement connectés lorsqu'ils sont authentifiés sur le fournisseur de l'annuaire.(SSO)

Définitions

On distingue

- Le fournisseur de service (Service Provider ou SP). Dans notre cas, c'est Sage 1000.

- Le fournisseur d'identité (Identity Provider ou IP). Le service qui gère les identités.

- L'utilisateur (User Agent).

Les messages échangés sont appelés assertions.

Mise en oeuvre

Paramétrer le fournisseur d'identité

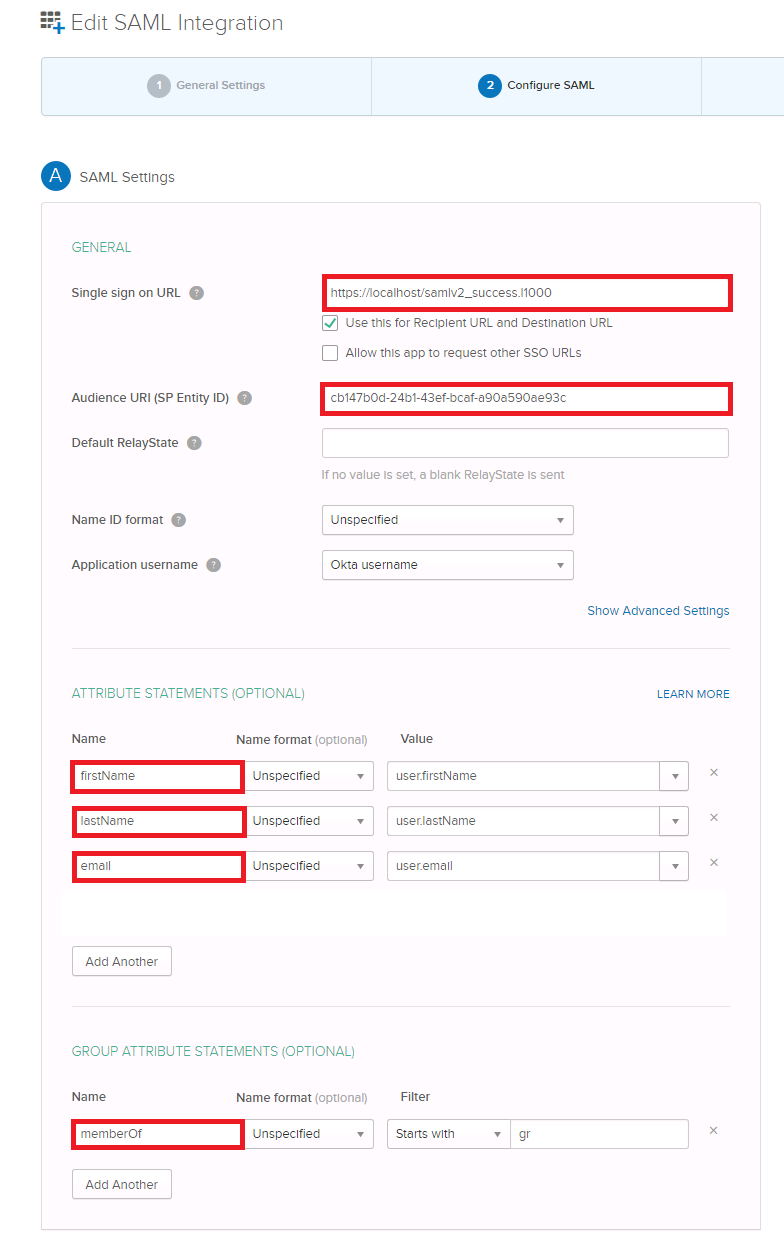

La mise en oeuvre d'un annuaire SAML v2 nécessite que vous enregistriez votre Service 1000 auprès du fournisseur d'identité. Les informations mises en oeuvre au cours de cette étapes sont :

- Une URL de rappel pointant sur votre Service 1000 contenant l'action samlv2_success.l1000, par exemple https://monService/samlv2_success.l1000

- Un identifiant (SP Entity ID). Cet identifiant unique peut être proposé par l'Identiy Provider.

- Le certificat public du SP pour que l'IP puisse vérifier les signatures des assertions.(facultatif)

- Le paramétrage des attributs. En effet, Sage1000 doit faire correspondre les attributs de l'Identiy Provider avec ceux de Sage1000.

Le nom des attributs doit correspondre à celui paramétré dans l'annuaire Sage 1000

Exemple avec Okta

Exemple avec Azure AD

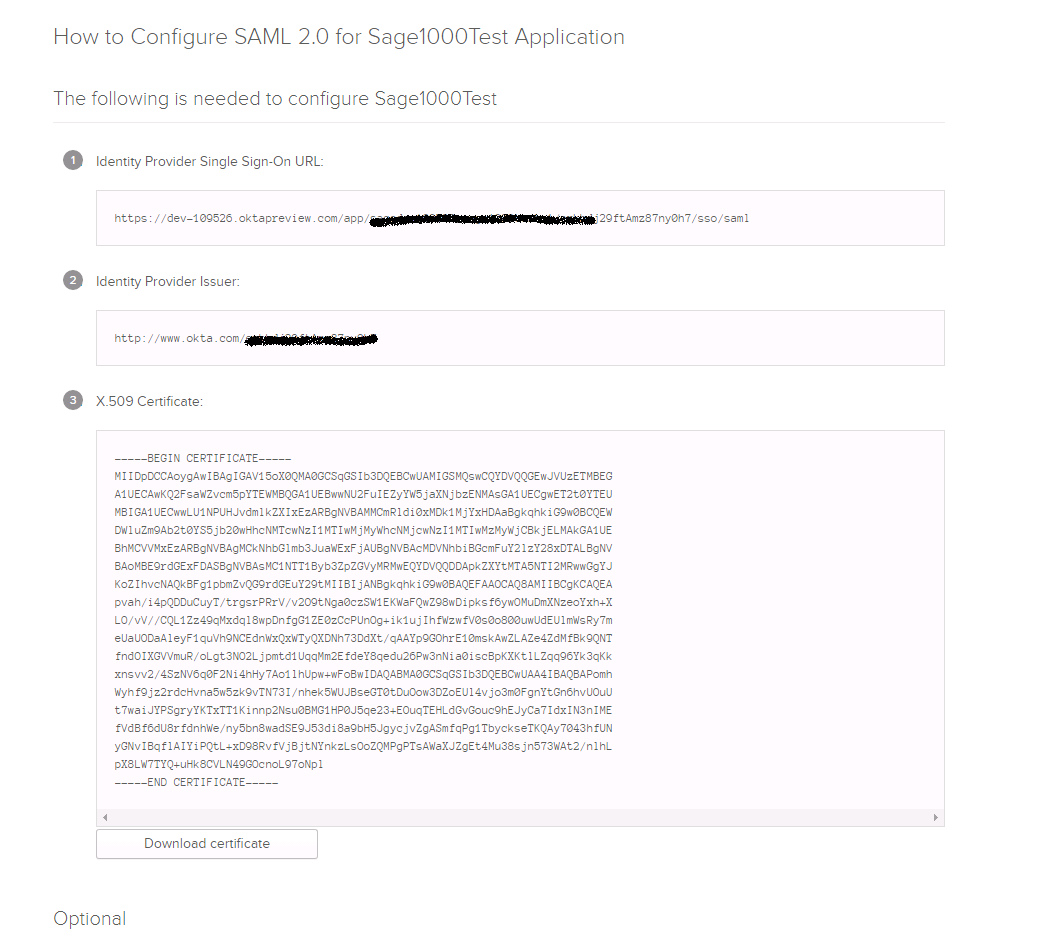

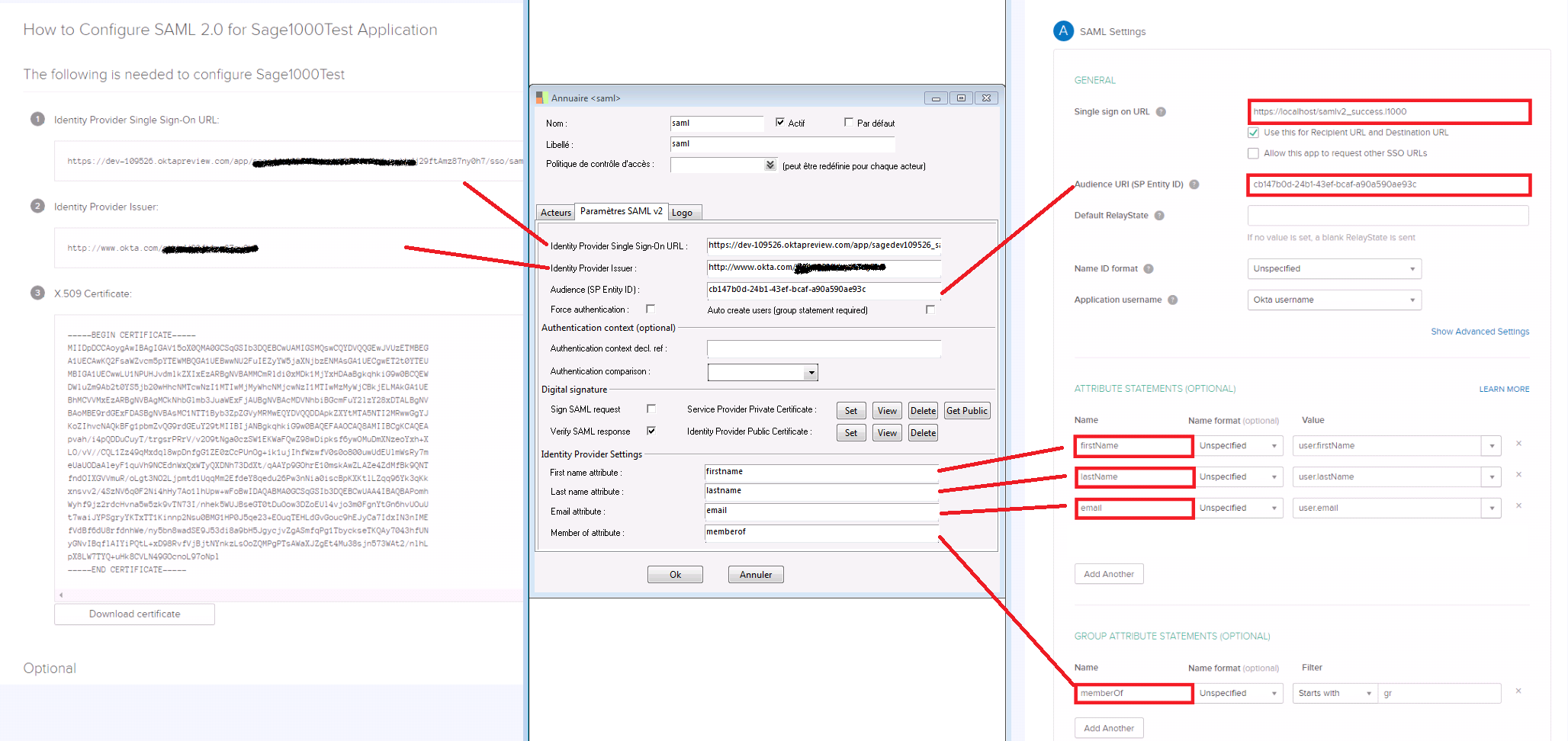

Paramétrer le fournisseur de service (l'annuaire dans la console d'administration)

Il faut paramétrer

- L'URL de connexion vers l'Identiy Provider.

- L'identifiant (SP Entity ID) paramétré précédemment dans l'Identiy Provider.

- Le certificat public de l'Identity Provider que Sage1000 puisse vérifier les signatures des assertions.(facultatif)

- Le paramétrage des attributs.

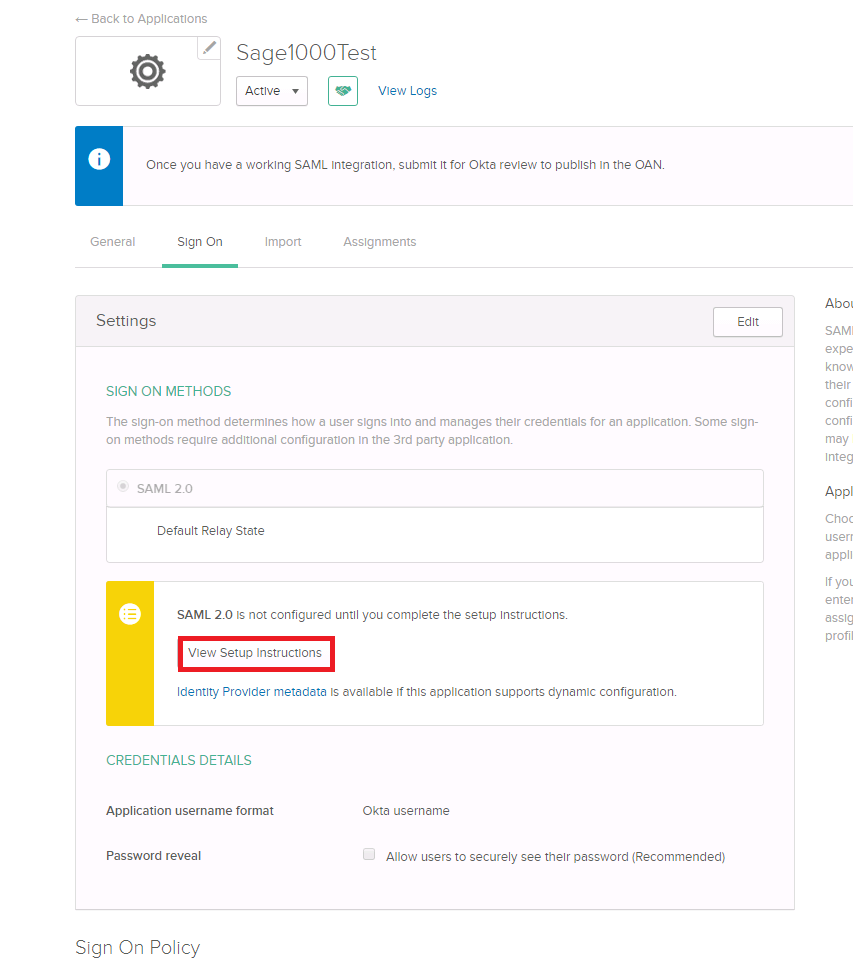

Exemple avec Okta

Okta fournit les éléments nécessaires dans une page

Récapitulatif

Exemple avec Azure AD

Paramétrer le logo

La fenêtre de connexion affiche les annuaires SAMLv2 actifs

Paramétrer le mode de création des utilisateurs

- Création automatique des utilisateurs

Il faut cocher la case "auto create users".

Ce choix implique le paramétrage de l'attribut "member of".

Il faut créer le groupe et le lier à l'annuaire et renseigner l'identifiant annuaire.

L'identifiant annuaire correspond à l'identifiant du groupe dans l'Identiy Provider.

Lorsque l'utilisateur se connecte, si il appartient au groupe, il est automatiquement créé et associé au groupe dans Sage 1000.

- Autorisation préalable

Il est possible d'autoriser préalablement les utilisateurs. Il faut créer l'utilisateur le lier à l'annuaire et renseigner l'identifiant annuaire. L'identifiant annuaire correspond à l'identifiant de l'utilisateur dans l'Identiy Provider.

Exemple avec Okta

Exemple avec Azure AD

- Autorisation à la demande

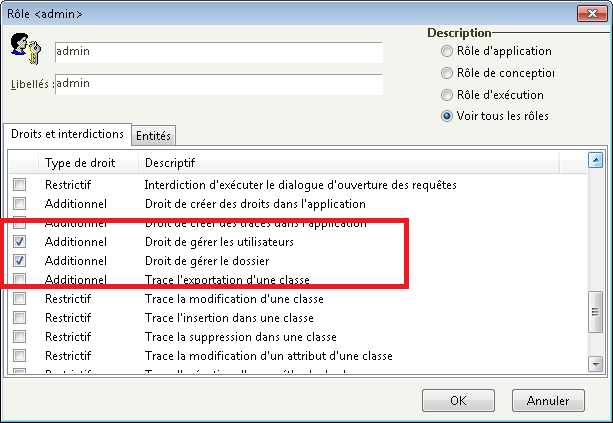

Si un utilisateur souhaite se connecter à l'application mais qu'il n'est pas reconnu, une demande d'autorisation est envoyée aux utilisateurs qui ont le rôle d'administration des utilisateurs et dossier.

Les rôles nécessaires pour recevoir le message :

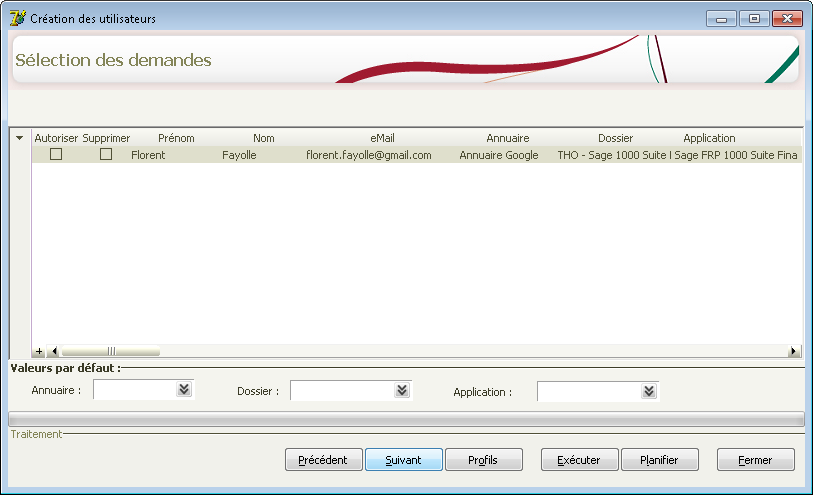

Le traitement des demandes d'autorisation :

Cet assistant crée l'utilisateur, le lie à l'annuaire, et l'ajoute aux utilisateurs autorisés du dossier choisi.

Une fois la demande acceptée un message est envoyé au demandeur.

| Whos here now: Members 0 Guests 1 Bots & Crawlers 1 |